Класс: 10

Образовательная технология: технология проблемного обучения.

Цель урока: ознакомление с современными биометрическими методами информационной безопасности.

Задачи урока:

Обучающие:

- краткое знакомство с современными биометрическими методами информационной безопасности,

- формирование понимания понятия “аутентификация” человека,

- понимание применения основных биометрических параметров человека для его аутентификации.

Воспитывающие:

- воспитание познавательной активности учащихся,

- воспитание положительного отношения учащихся к знаниям,

- воспитание коммуникативной культуры учащихся,

- воспитание интереса к пониманию важности применения биометрических параметров человека для его информационной безопасности.

Развивающие:

- развитие исследовательских навыков учащихся.

Тип урока: урок-лекция.

Продолжительность урока: 45 минут.

Методы обучения: объяснительно-иллюстративный, исследовательский.

Оборудование и программное обеспечение:

- интерактивная доска,

- персональный компьютер, мультимедийный проектор и экран для демонстрации учебного материала,

- операционная система MS Windows,

- презентация по данной теме.

План урока:

- Организационный момент. (2 мин)

- Актуализация знаний. (6 мин)

- Теоретическое исследование. (22 мин)

- Закрепление, систематизация, применение. (9 мин)

- Подведение итогов урока. Формирование домашнего задания. (6 мин)

Ход занятия

1. Организационный момент (проверка присутствующих, проверка готовности к работе).

2. Актуализация знаний.

Наиболее острой проблемой современного общества является проблема защиты информации как отдельного человека, так и всего государства. Часто можно услышать о проникновении в компьютерные системы банков, страховых компаний и даже в закрытые военные сети. В каждой стране вырабатываются меры по защите информации. Основными задачами информационной безопасности являются [1], [2]:

- обеспечение целостности данных;

- обеспечение конфиденциальности информации;

- обеспечение доступности информации для авторизованных пользователей.

Основными средствами защиты информации являются [1]:

- Безопасность зданий, где хранится информация;

- Дублирование каналов связи;

- Контроль доступа к информации;

- Криптографические методы.

Рост компьютерных сетей и интенсивности их использования упрощает задачу злоумышленника по получению несанкционированного доступа к данным или определённым сервисам, предоставляемым компьютерными системами. Необходимость контроля доступа к постоянно возрастающим объёмам информации в современном мире остро ставит проблему проверки подлинности пользователя. Сегодня мы поговорим об этой проблеме.

3. Теоретическое исследование.

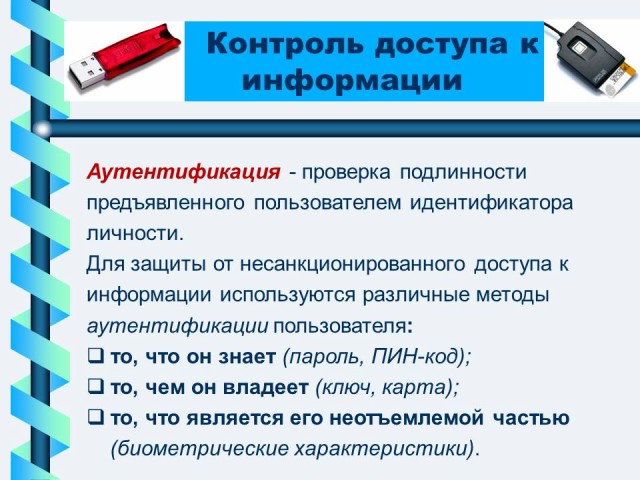

Одной из основных задач информационной безопасности является аутентификация авторизованного пользователя. Аутентификация - проверка подлинности предъявленного пользователем идентификатора личности. Для защиты от несанкционированного доступа к информации используются различные методы аутентификации пользователя [3]:

- то, что он знает (пароль, ПИН-код);

- то, чем он владеет (ключ, карта);

- то, что является его неотъемлемой частью (биометрические характеристики).

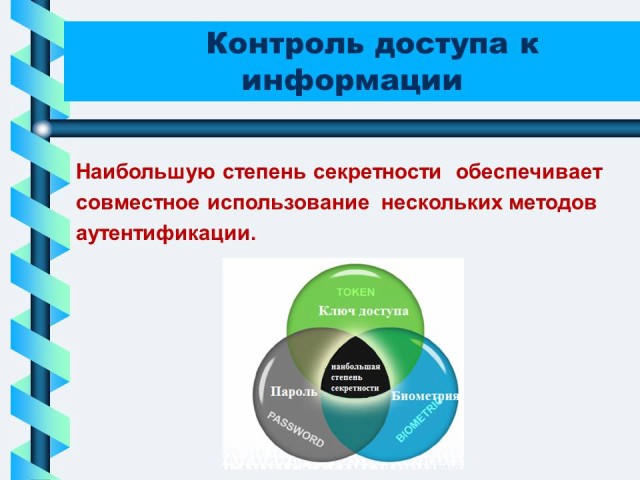

Заметим, что наибольшую степень секретности обеспечивает совместное использование нескольких методов аутентификации (смотри Рисунок 1):

Рисунок 1. Соотношение методов аутентификации.

Большинство современных компьютерных систем осуществляет проверку личности пользователя с помощью ввода логина и пароля. Связка логин в качестве идентификатора и пароль в качестве аутентификатора ежедневно используется сотнями миллионов пользователей глобальной сети Интернет по всему миру. В качестве основной причины повсеместного распространения данного подхода можно, в первую очередь, выделить отсутствие необходимости в дополнительном аппаратном обеспечении для проведения процедуры аутентификации, следовательно, отсутствие дополнительных материальных затрат.

Очень часто для аутентификации пользователя используют ключи и карты (например, в системах контроля доступа, в банковской системе). Много случаев совместного использования паролей (ПИН-кодов) и карт (ключей). Например, при доступе к своему банковскому счету с помощью банкомата пользователь использует пластиковую карту в качестве идентификатора и ПИН-код в качестве аутентификатора. Заметим, что в этих случаях надёжность аутентификации увеличивается. Иногда аутентификацию проводят компьютерные программы без участия человека.

Наряду с указанными достоинствами, аутентификация по паролям, ПИН-коду, ключам и картам имеет и существенные недостатки.

Недостатки аутентификации по паролям и ПИН-кодам:

- их можно забыть;

- их можно передать другому лицу;

- их могут угадывать.

Недостатки аутентификации по ключам и картам:

- их можно потерять;

- их можно передать другому лицу;

- их могут скопировать или украсть.

По указанным причинам в настоящее время используют и другие методы, которые являются намного более надёжными, - это целый класс перспективных биометрических подходов [3]. Биометрическая аутентификация - это способ аутентификации личности по отдельным специфическим биометрическим параметрам, присущим конкретному человеку.

Основными достоинствами аутентификации по биометрическим показателям являются:

- у каждого человека есть все биометрические параметры, в основном не меняющиеся со временем;

- они не совпадают у разных людей;

- их нельзя потерять;

- их нельзя передать другому;

- их нельзя украсть;

- их нельзя изменить;

- они не секретные.

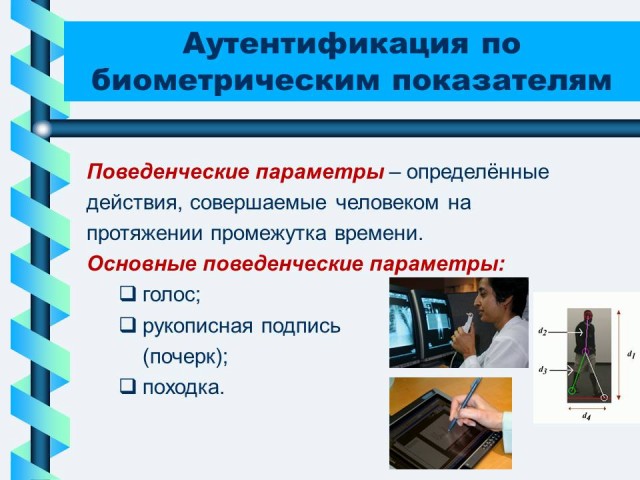

Все биометрические параметры человека можно разделить на две большие группы:

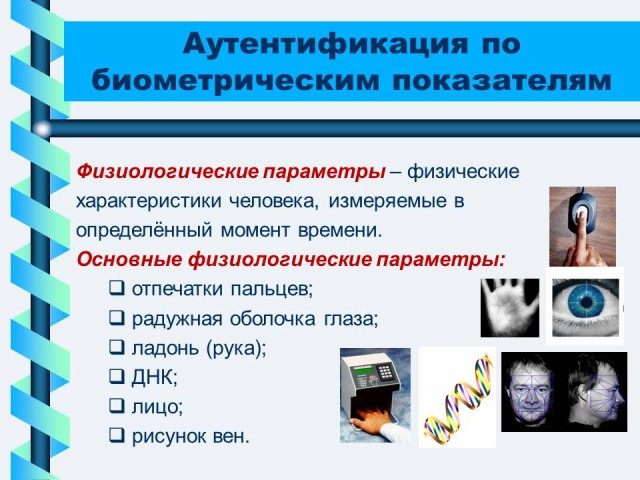

- физиологические (физические характеристики человека, измеряемые в определённый момент времени);

- поведенческие (определённые действия, совершаемые человеком на протяжении промежутка времени).

Основными физиологическими параметрами являются:

- отпечатки пальцев;

- радужная оболочка глаза;

- ладонь (рука);

- ДНК;

- лицо;

- рисунок вен.

Основными поведенческими параметрами являются:

- голос;

- рукописная подпись (почерк);

- походка.

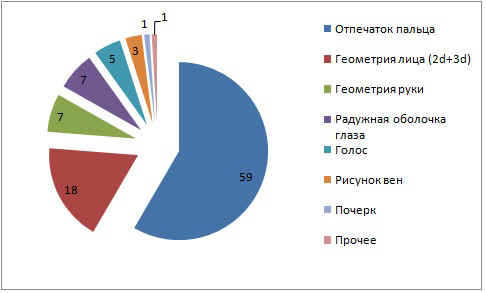

Заметим, что аутентификация по физиологическим параметрам даёт более высокую надёжность по сравнению с поведенческими характеристиками. Поэтому большинство систем аутентификации в качестве биометрических параметров использует физиологические признаки. Распределение биометрического рынка в последние годы показано на Рисунке 2:

Рисунок 2. Распределение биометрического рынка.

Рассмотрим типичную схему функционирования биометрической системы аутентификации (смотри Рисунок 3). Сначала проводится регистрация пользователей системы. Для этого с помощью специальных сканирующих устройств получают изображения какого-то биометрического параметра для всех пользователей системы. Процедура сканирования занимает несколько секунд и удобна для пользователей. Заметим, что во многих моделях ноутбуков и цифровых устройств уже встроены сканирующие устройства, например, устройства звукозаписи и считывания отпечатка пальцев. Кроме того, в настоящее время большинство ноутбуков имеют встроенную камеру. Отсканированные изображения (вместе с идентификаторами личности) помещаются в базу данных системы как контрольные “образы” пользователей системы. Эти данные хранятся системой в электронной форме и используются для проверки каждого человека, кто выдает себя за соответствующего пользователя. При проверке подлинности личности проводится сканирование биометрического параметра человека, выдающего себя за определённого пользователя системы. В зависимости от совпадения или несовпадения полученного отсканированного изображения с изображением, зарегистрированным в контрольном “образе” указанного пользователя, предъявивший их человек признается законным пользователем (при совпадении) или незаконным (при несовпадении).

Рисунок 3. Биометрическая система аутентификации.

4. Закрепление, систематизация, применение.

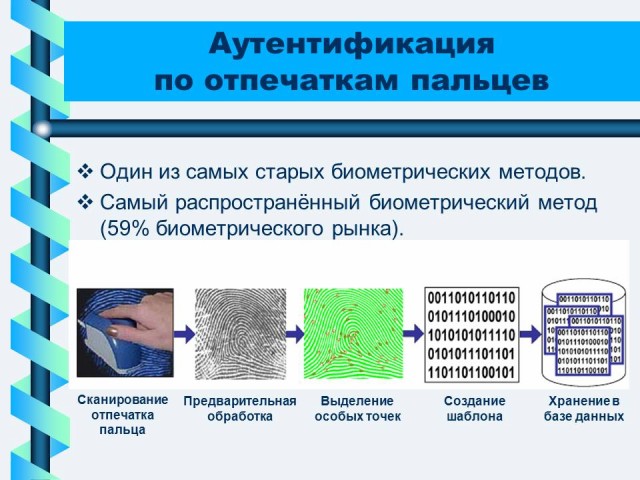

Аутентификация по отпечаткам пальцев является одним из самых старых биометрических методов. Использование отпечатков пальцев берет начало в конце 19 века и основывается на гипотезе Уильяма Гершеля о том, что папиллярные линии на поверхности ладоней и пальцев являются уникальными для каждого человека. Несмотря на то, что это предположение до сих пор не имеет научного обоснования, в настоящее время системы распознавания по отпечаткам пальцев занимают более половины (59%) биометрического рынка. Эти системы получили широкое распространение в целях идентификации преступников. Кроме того, отпечатки пальцев являются наиболее часто используемым биометрическим параметром для предоставления доступа к компьютерным системам. Процесс получения контрольных “образов” отпечатков пальца пользователей системы представлен на Рисунке 4.

Рисунок 4. Получение контрольных “образов” отпечатков пальца пользователей системы.

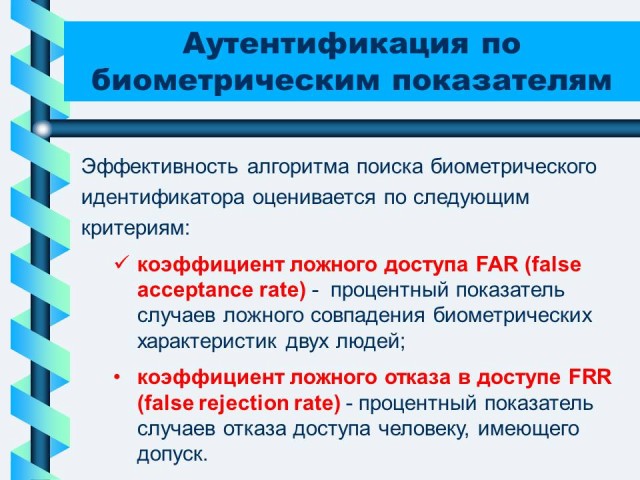

Использование биометрических характеристик в качестве идентификатора сопряжено с некоторыми трудностями. Проблема заключается в том, что в отличие от паролей, ПИН-кодов, карт и ключей, по причине искажения и шума изображение предъявляемого пользователем биометрического параметра может не совпадать с изображением биометрического параметра из базы данных. Это приводит к тому, что при поиске изображения соответствующего биометрического параметра в базе данных используется не простое сравнение цифрового представления информации, а более сложный алгоритм. Эффективность алгоритма поиска оценивается по следующим критериям:

- коэффициент ложного доступа FAR (false acceptance rate) - процентный показатель случаев ложного совпадения биометрических характеристик двух людей;

- коэффициент ложного отказа в доступе FRR (false rejection rate) - процентный показатель случаев отказа доступа человеку, имеющего допуск.

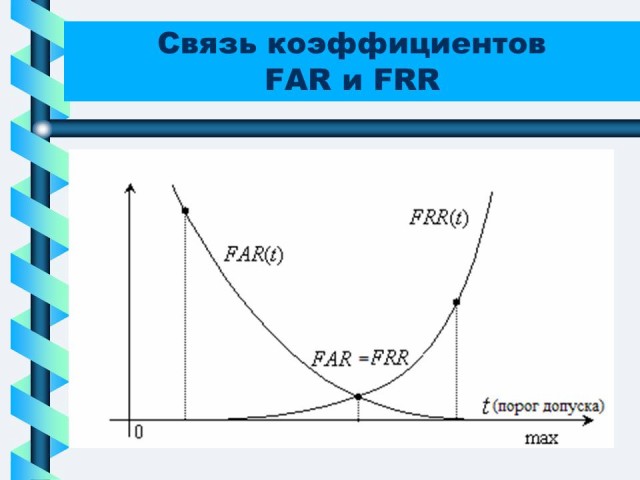

Система тем лучше, чем меньше значение FRR при одинаковых значениях FAR. Связь коэффициентов FAR и FRR показана на Рисунке 5.

Рисунок 5. Связь коэффициентов FAR и FRR.

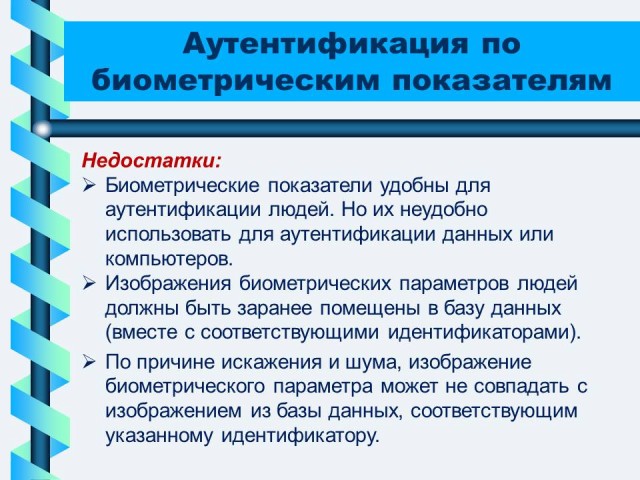

Несмотря не неоспоримые преимущества биометрических характеристик для использования в области информационной безопасности, аутентификация по биометрическим показателям имеет и недостатки:

- Биометрические показатели удобны для аутентификации людей. Но их неудобно использовать для аутентификации данных или компьютеров.

- Изображения биометрических параметров людей должны быть заранее помещены в базу данных (вместе с соответствующими идентификаторами).

- По причине искажения и шума, изображение биометрического параметра может не совпадать с изображением из базы данных, соответствующим указанному идентификатору.

- Но всё же биометрические методы широко используются.

Основные области применения биометрических методов следующие:

- для изготовления паспортов с биометрическими данными;

- в аэропортах;

- в криминалистике (для идентификации преступников);

- в системах контроля доступа (доступ к компьютеру, мобильному телефону, открыть дверь и т.д.);

- в банковской системе;

- в юридической практике.

5. Подведение итогов урока. Формирование домашнего задания.

Ну что ж, время урока подходит к концу. Давайте сделаем выводы:

- Биометрические методы являются новой технологией, бурно развиваемой в последние годы.

- В настоящее время биометрические методы являются одним из самых надёжных методов аутентификации людей.

- Комбинирование криптографических и биометрических методов приводит к высокой степени защиты информации.

- Большинство современных биометрических систем хранят в базе данных зашифрованные шаблоны биометрических параметров.

Пожалуйста, запишите домашнее задание и повторите дома записи в тетрадях.

До свидания!

Литература.

- Информатика и ИКТ. Учебник. 10 класс / Под ред. Проф. Н.В. Макаровой. - СПб.: Питер, 2012.

- https://urok.1sept.ru/articles/604615/

- Introduction to Biometrics. / A.K. Jain, A.A. Ross, K. Nandakumar, Springer Science+ Business Media, 2011.